Der Certificate Authority Authorization (CAA) DNS Eintrag erlaubt es dem DNS Domaininhaber genau festzulegen, welche Zertifizierungsstelle (CA - Certificate Authority) für die Domain Zertifikate ausstellen darf.

So soll die Sicherheit erhöht werden, indem SSL Zertifikatsmißbrauch erschwert wird. So könnte im Falle einer MITM (Man-in-the-middle) Attacke ein Angreifer nicht ein gefälschtes SSL Zertifikat einer X-beliebigen Zertifizierungsstelle für die selbe Domain ausstellen, sondern es werden nur SSL Zertifikate der im DNS CAA Eintrag angegebenen SSL Zertifikate erlaubt.

Ihren CAA Eintrag können Sie hier überprüfen:

https://www.whatsmydns.net/dns-lookup/caa-records?query=interssl.com&server=google

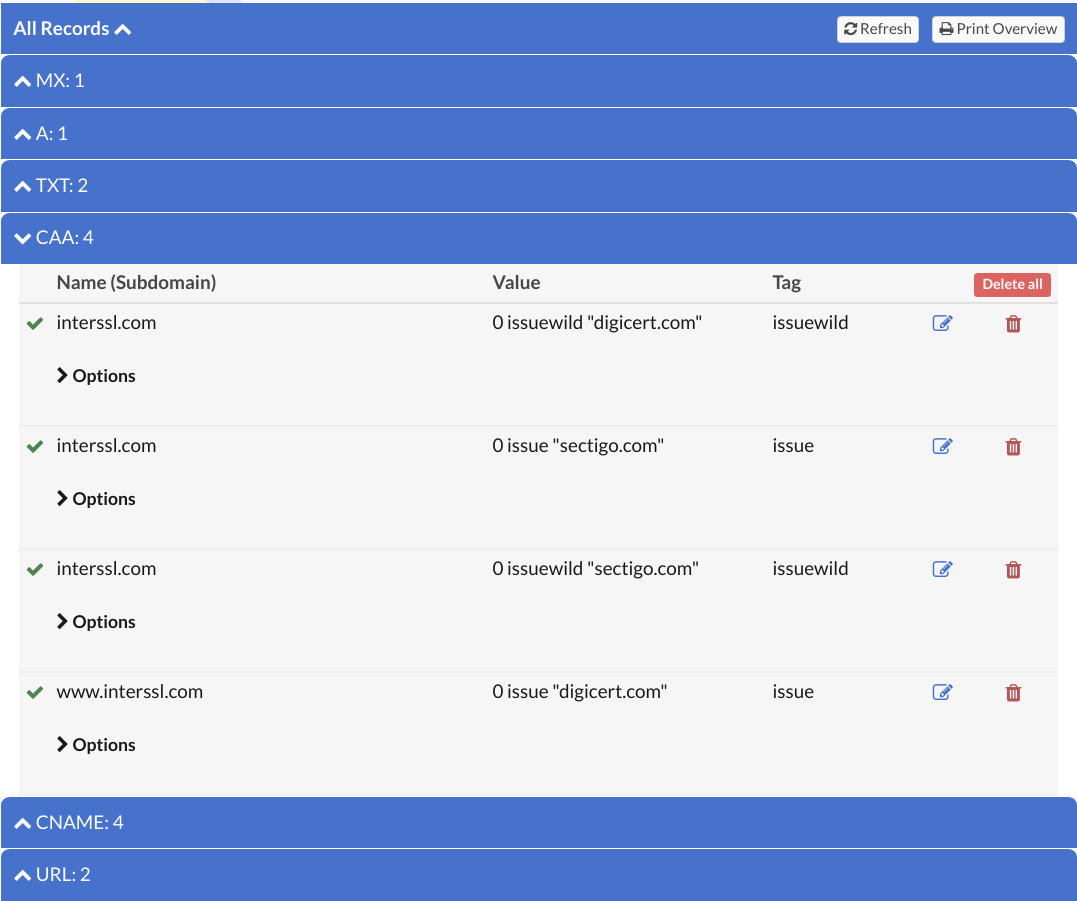

Wenn Sie mehrere CAs erlauben möchten, werden mehrere CAA Einträge angelegt, jeweils für eine CA. Der Wert für SECTIGO (ehemals COMODO) lautet "sectigo.com" (früher: comodoca.com), der Wert für DIGICERT / GEOTRUST lautet "digicert.com" sowie "certum.eu" für CERTUM.

beispieldomain.com. 21050 IN CAA 0 issue "sectigo.com"

beispieldomain.com. 21050 IN CAA 0 issuewild "sectigo.com"

beispieldomain.com. 21050 IN CAA 0 issue "digicert.com"

beispieldomain.com. 21050 IN CAA 0 issuewild "digicert.com"

beispieldomain.com. 21050 IN CAA 0 issue "certum.eu"

beispieldomain.com. 21050 IN CAA 0 issuewild "certum.eu"

Bitte beachten Sie, dass für die Austellung eines Multi-Domain oder eines Wildcard Zertifikats BEIDE Einträge (issue und issuewild) vorhanden sein müssen!

WICHTIG: Die CA überprüft die CAA Records nach einem "Pre-Sign Failed" Fehler nicht automatisch erneut. Bitte korrigieren Sie zunächst die CAA Records und kontaktieren Sie anschließend unseren Support damit wir die erneute Prüfung bei der CA beantragen können.

Das Dokument RFC 6844 beschreibt die Syntax für den CAA Eintrag und die dazugehörigen Verabeitungsregeln.

Details in RFC 6844 anzeigen:

https://tools.ietf.org/html/rfc6844